1 op de 5 cyberdreigingen die tussen juni en eind september 2022 zijn gedetecteerd, vormden een hoger risico, vergeleken met slechts 1 op de 80 in januari, dit blijkt uit onderzoek van Barracuda. Tussen juni en september waren succesvolle Microsoft 365-logins vanuit een verdacht land de meest voorkomende dreigingen (40% van de aanvallen). Gevolgd door communicatie vanuit het netwerk naar een bekend gevaarlijk IP-adres (15% van de aanvallen) en pogingen tot brute force authenticatie van gebruikers (10%). Onderzoekers hebben aan de hand van gegevens uit Barracuda's XDR-platform en Security Operations Centre (SOC) onderzocht hoe volume en de ernst van dreigingen zich dit jaar hebben ontwikkeld, waarbij vooral is gekeken naar de zomermaanden.

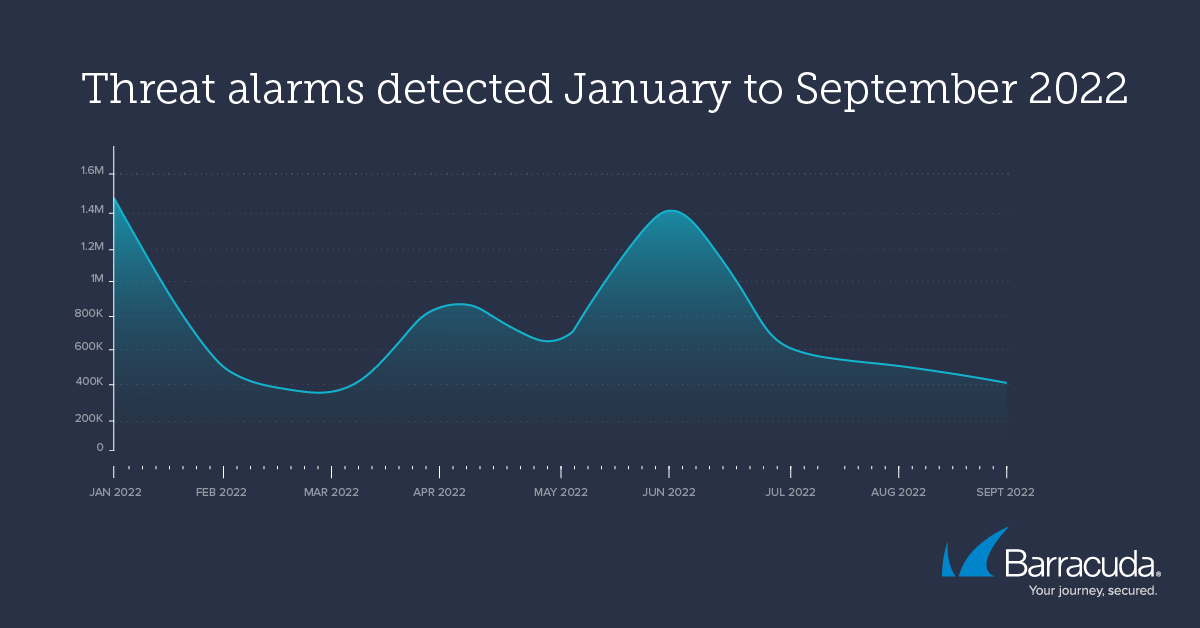

In januari 2022 piekte het aantal gedetecteerde dreigingen tot 1,4 miljoen, om vervolgens sterk te dalen met iets minder dan driekwart (71,4%.) Dit werd weerspiegeld door een tweede piek van 1,4 miljoen dreigingen in juni, die werd gevolgd door een vergelijkbare, maar meer geleidelijke daling in juli tot en met augustus.

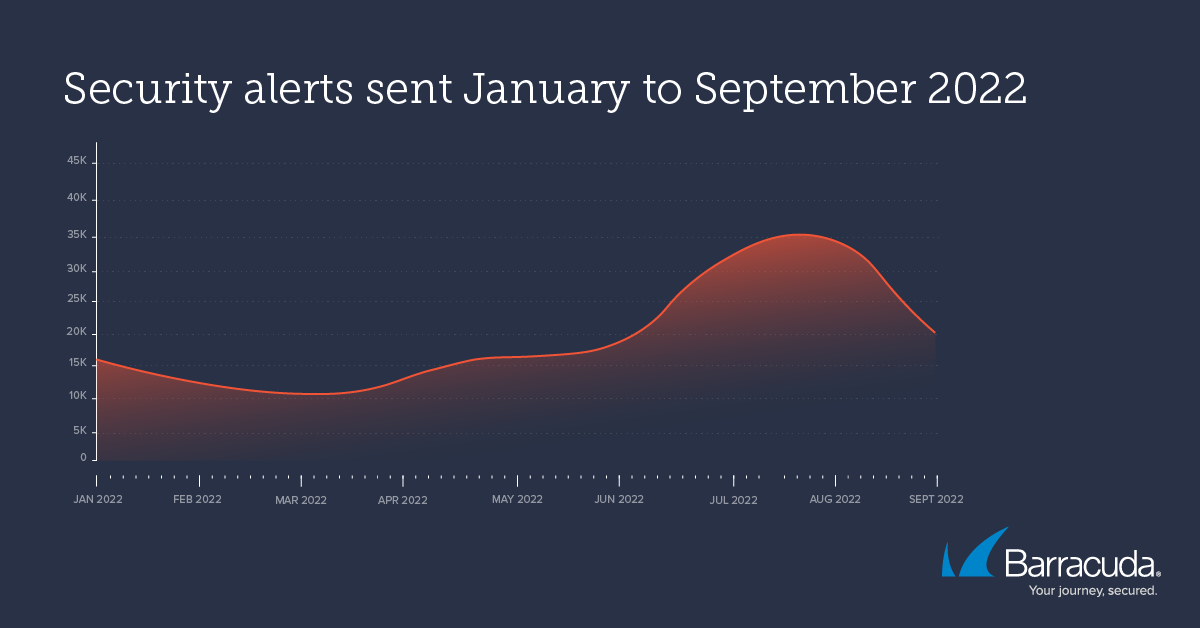

Het beeld is anders als wordt gekeken naar hoeveel van deze dreigingsmeldingen hebben geleid tot een waarschuwing naar klanten, nadat de experts van Barracuda deze hadden onderzocht.

In januari was slechts ongeveer 1,25% van de dreigingsmeldingen, of 1 op de 80 (17.500), ernstig genoeg om een beveiligingswaarschuwing aan de klant te rechtvaardigen - maar in juni tot september steeg dit tot 1 op de 5 (96.428).

De dreigingsmeldingen van voor de zomer

Van de 476.994 meldingen die tussen juni en september door de experts van Barracuda zijn geanalyseerd, waren 96.428 (20%) ernstig genoeg om de klant te waarschuwen voor het potentiële gevaar en ze te adviseren om gepaste maatregelen te nemen.

De drie meest gedetecteerde dreigingen tussen juni en september waren:

1. Een succesvolle Microsoft 365 - login vanuit een verdacht land - geclassificeerd als ‘hoog risico’.

Dit type aanval was goed voor 40% van alle aanvallen die in de periode van 90 dagen tussen juni en eind september werden gedetecteerd. De landen daarbij die een automatische beveiligingswaarschuwing genereren zijn Rusland, China, Iran en Nigeria. Een succesvolle inbreuk op een Microsoft 365-account is bijzonder riskant omdat een indringer hiermee potentieel toegang heeft tot alle verbonden en geïntegreerde informatie die op het platform zijn opgeslagen. Analisten kijken onder meer naar bewijzen van logins vanuit meerdere landen op hetzelfde account, zoals een login vanuit het VK dat een uur later wordt gevolgd door een login vanuit Rusland of China. Slechts 5% van deze meldingen bleken uiteindelijk toch legitieme logins te zijn.

Dreigingen die gekwalificeerd worden als ‘hoog risico’ zijn events die mogelijk ernstige schade kunnen toebrengen aan de klantomgeving en die onmiddellijke actie vereisen.

2. Communicatie naar een IP-adres dat bekend is bij Threat Intelligence - ‘gemiddeld risico’.

Dit type aanval, goed voor 15% van alle aanvallen in deze periode, omvat iedere poging tot schadelijke communicatie vanaf een device binnen het bedrijfsnetwerk naar een website of een bekende command & control server, etc.

Een ‘gemiddeld risico’ vraagt om actie, maar heeft als op zichzelf staande gebeurtenis doorgaans geen grote gevolgen.

3. Poging tot ‘brute force’ authenticatie - ‘gemiddeld risico’

Deze dreiging is goed voor 10% van alle aanvallen en bestaat uit geautomatiseerde aanvallen die een organisatie proberen binnen te dringen door zoveel mogelijk combinaties van namen en wachtwoorden te gebruiken.

Risico's beperken

- Schakel multifactor authenticatie (MFA) in alle toepassingen en systemen

- Zorg ervoor dat er back-ups worden gemaakt van alle kritieke systemen

- Implementeer een robuuste securityoplossing die e-mailbescherming en Endpoint Detection and Response (EDR) omvat.

- Zorg voor zichtbaarheid in de gehele IT-infrastructuur

- Maakt gebruik van een 24x7 Security Operations Center (SOC) om te monitoren, dreigingen te detecteren en snel daarop te reageren - intern of via een vertrouwde service provider.