Vorige maand keerde de Remcos Trojan voor het eerst sinds december 2022 terug in de top tien, dit nadat er berichten rondgingen dat de Trojan gebruikt werd om Oekraïense overheidsinstanties aan te vallen via phishing. Ondertussen stegen wereldwijd Emotet Trojan en Formbook Infostealer op de ranglijst en namen respectievelijk de tweede en derde plaats in, terwijl onderwijs/onderzoek de meest aangevallen sector bleef. In Nederland zijn nutsbedrijven nog steeds de meest aangevallen sector en is Emotet de meest voorkomende Malware. Dit blijkt uit de Global Threat Index voor februari 2023 van Check Point Software.

Hoewel onderzoekers tussen oktober 2022 en februari 2023 een daling van 44 procent in het gemiddelde aantal wekelijkse aanvallen per organisatie vaststelden, blijft Oekraïne na de Russische invasie een populair doelwit voor cybercriminelen. In de meest recente campagne deden aanvallers zich voor als Ukrtelecom in een massale e-maildistributie, waarbij ze een schadelijke RAR-bijlage gebruikten om de Remcos Trojan te verspreiden. Eenmaal geïnstalleerd opent de tool een achterdeur op het gecompromitteerde systeem, waardoor de hacker op afstand volledige toegang krijgt tot data en de mogelijkheid om commando's uit te voeren. Er wordt aangenomen dat de lopende aanvallen verband houden met cyberspionage-operaties vanwege de gedragspatronen en de offensieve aard van de incidenten.

Check Point Research (CPR), de Threat Intelligence-tak van Check Point, onthulde ook dat ‘Web Servers Malicious URL Directory Traversal’ de meest gebruikte kwetsbaarheid was, met gevolgen voor 47 procent van de organisaties wereldwijd. Op de tweede plek staat ‘Web Server Exposed Git Repository Information Disclosure’, dat 46 procent van de organisaties wereldwijd trof, terwijl ‘Apache Log4j Remote Code Execution’ de derde meest gebruikte kwetsbaarheid was, met een wereldwijde impact van 45 procent.

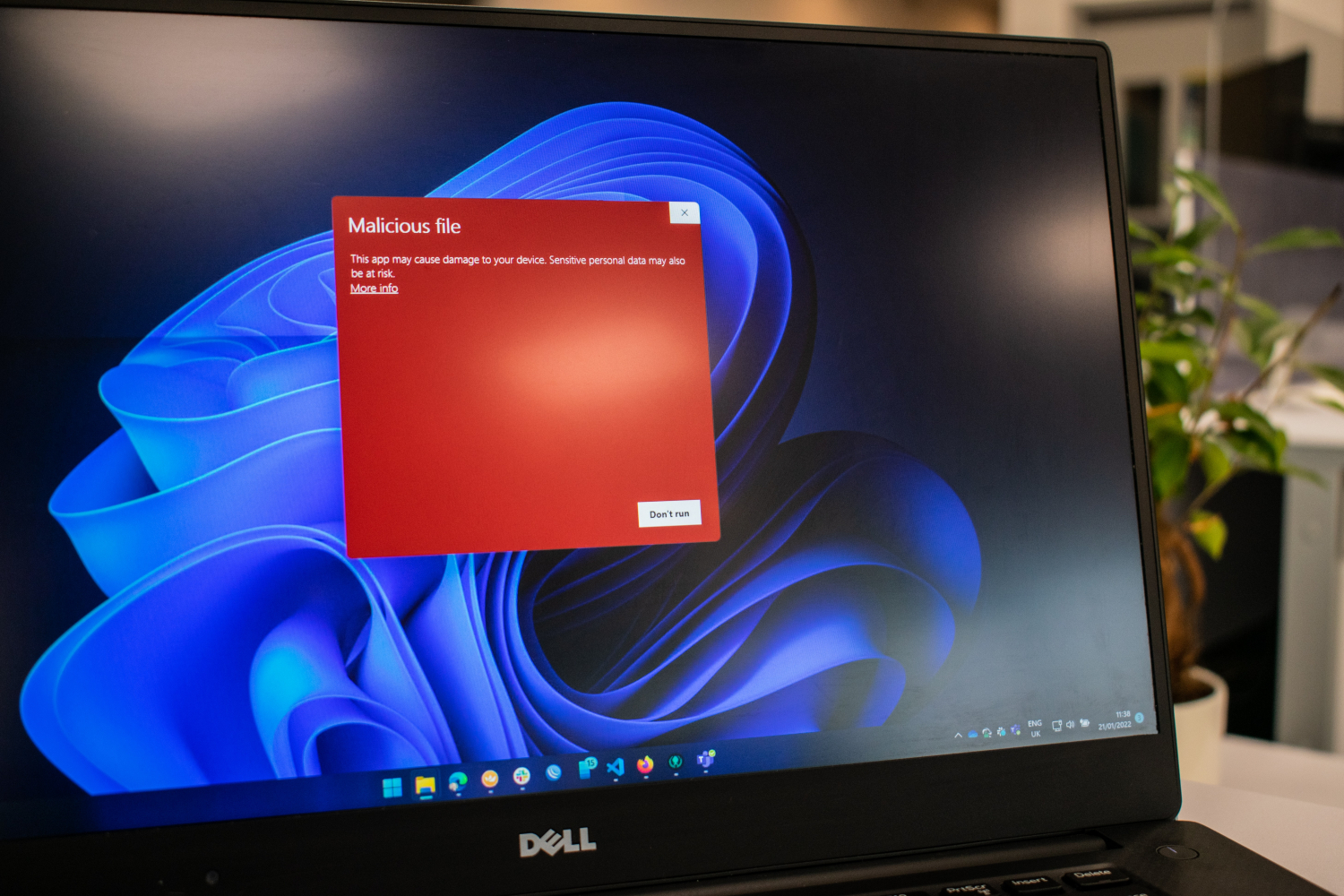

Malware Nederland

Wereldwijd was vorige maand Qbot (7,2 procent) de meest voorkomende malware, gevolgd door Formbook (4,6 procent) en op de derde plaats Emotet (3,9 procent). In de Nederlandse top 3 zien we dezelfde namen terug, maar in een andere volgorde. Wat opvalt is dat Emotet in Nederland bovenaan staat met een impact van 7,5 procent; dit is een stuk (3,6 procent) hoger dan de wereldwijde impact van deze Trojan. De Nederlandse top 3 ziet er als volgt uit:

1. Emotet (7,5 procent)

Emotet is een geavanceerde, zichzelf verspreidende en modulaire Trojan. Emotet werd vroeger ingezet als een banking Trojan, maar wordt sinds kort gebruikt als verspreider van andere malware. Deze Trojan gebruikt meerdere methoden en technieken om detectie te vermijden. Daarnaast kan hij worden verspreid via phishing e-mails met schadelijke bijlagen of links.

2. FormBook (3,4 procent)

FormBook is een Infostealer gericht op Windows en werd voor het eerst gedetecteerd in 2016. Deze Malware wordt voor een relatief lage prijs aangeboden als Malware as a Service (MaaS) op hacking forums en heeft sterke ontwijkingstechnieken. Formbook oogst referenties van verschillende webbrowsers, verzamelt screenshots, controleert en logt toetsenbord-aanslagen en kan bestanden downloaden en uitvoeren.

3. Qbot (2,8 procent)

Qbot AKA Qakbot is een banking Trojan die voor het eerst verscheen in 2008. Hij werd ontworpen om bankgegevens of toetsenbord-aanslagen te stelen en wordt vaak verspreid via spam e-mails. Qbot maakt gebruik van verschillende anti-VM, anti-debugging en anti-sandbox technieken om analyse te belemmeren en detectie te ontwijken.

"Hoewel het aantal politiek gemotiveerde aanvallen op Oekraïne is afgenomen, blijft het een strijdtoneel voor cybercriminelen. Hacktivisme staat hoog op de agenda van hackers sinds het begin van de Russisch-Oekraïense oorlog. Verstorende aanvalsmethoden die veel publiciteit generen zoals DDoS-anvallen krijgen vaak de voorkeur. Maar bij de meest recente campagne werd een meer traditionele aanvalsroute gebruikt, waarbij gebruik werd gemaakt van phishing om gegevens te bemachtigen”, zegt Zahier Madhar, security engineer expert bij Check Point Software in Nederland. “Het is belangrijk dat alle organisaties en overheidsinstanties de juiste veiligheidspraktijken volgen bij het ontvangen en openen van e-mails. Download geen bijlagen zonder eerst de eigenschappen te bekijken. Vermijd daarnaast het klikken op links in de body van een e-mail en controleer altijd het afzenderadres op afwijkingen zoals extra tekens of spelfouten."